Spoofing ist die Nachahmung eines Benutzers, Geräts oder Clients im Internet. Es wird häufig während eines Cyberangriffs eingesetzt, um die Quelle des Angriffsverkehrs zu verschleiern.

Es gibt verschiedene Arten von Spoofing, die im Internet eingesetzt werden, um böswillige Angriffe auf Server oder Computer von Endnutzern zu starten.

Kapitel in diesem Beitrag:

- 1 DNS-Server-Spoofing

- 2 Referrer Spoofing

- 3 IP-Adress-Spoofing

- 4 Manipulation von File-Sharing-Services

- 5 Spoofing von E-Mail-Adressen

- 6 Geolocation Spoofing

- 7 Fazit

- 8 Ähnliche Beiträge

- 9 Apple Intelligence in iOS 18.2: KI-gestützte Schreibunterstützung für Apple-Geräte

- 10 DER Blog oder DAS Blog? Welche Schreibweise ist richtig?

- 11 11 Beispiele für freundliche Antworten auf negative Google-Bewertungen (1-Sterne Bewertungen)

- 12 So haltet ihr Grok AI davon ab, mit euren X- bzw. Twitter-Daten zu trainieren

- 13 Apple Tastatur: Wo ist die Mac Umschalttaste?

- 14 ChatGPT-Trick: Tonalität und Fantasie über „Temperatur“-Faktor anpassen

- 15 TeamViewer im Visier: Russische Hacker infiltrieren Unternehmensnetzwerk

- 16 Prepaid vs. Vertrag – so findest du deine perfekte Lösung (Sponsor)

DNS-Server-Spoofing

Eine beliebte Technik, um einen Domainnamen auf eine neue IP-Adresse umzuleiten, ist die Veränderung eines DNS-Servers. Sie wird in der Regel genutzt, um Viren zu verbreiten. DNS-Spoofing ist ein Cyberangriff, bei dem ein Angreifer gefälschte DNS-Einträge in die DNS-Server einfügt. Dadurch kann er den für eine Website bestimmten Datenverkehr auf eine andere Website umleiten, die er kontrolliert. Der Angreifer kann dann sensible Informationen sammeln (Phishing), den Benutzer dazu verleiten Scareware zu installieren oder Malware verbreiten.

Um sich vor DNS-Spoofing zu schützen, ist es wichtig, einen zuverlässigen DNS-Dienst zu nutzen. Du kannst auch ein VPN benutzen, das deinen Datenverkehr verschlüsselt und DNS-Spoofing verhindert.

Referrer Spoofing

Referrer-Spoofing ist eine Technik, mit der einer Website vorgegaukelt wird, dass der Nutzer von einer anderen Website kommt. Dies kann genutzt werden, um Sicherheitsvorkehrungen zu umgehen oder um auf eingeschränkte Inhalte zuzugreifen. Referrer-Spoofing erfolgt in der Regel durch Änderung des HTTP-Referer-Headers.

Um dich vor Referrer-Spoofing zu schützen, kannst du ein VPN verwenden, das deinen Datenverkehr verschlüsselt und Referrer-Spoofing verhindert. Du kannst auch den Referrer-Header überprüfen, wenn du eine Nachricht erhältst, um sicherzustellen, dass sie von der erwarteten Quelle stammt.

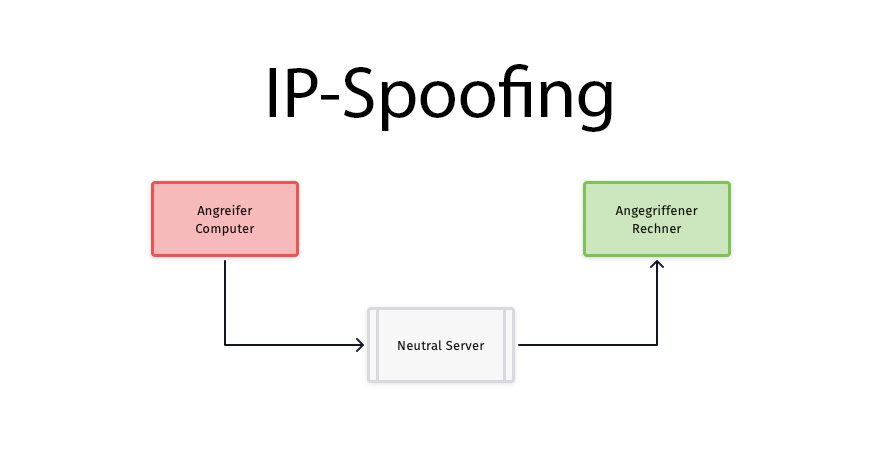

IP-Adress-Spoofing

Beim IP-Address-Spoofing wird deine IP-Adresse in eine andere Adresse geändert. Dies kann aus verschiedenen Gründen geschehen, z. B. um auf geografisch eingeschränkte Inhalte zuzugreifen oder deinen wahren Standort vor Websites zu verbergen. IP-Address-Spoofing erfolgt in der Regel durch die Änderung deiner IP-Adresse.

Für einen Schutz vor IP-Spoofing, kannst du einen Proxyserver verwenden, der deinen Datenverkehr über einen anderen Server mit einer anderen IP-Adresse leitet. Du kannst auch ein VPN verwenden, das deinen Datenverkehr verschlüsselt und IP-Address-Spoofing verhindert.

Manipulation von File-Sharing-Services

Tauschbörsen werden oft genutzt, um raubkopierte Software, Musik und Filme zu verbreiten. Diese Netzwerke werden auch genutzt, um Malware zu verbreiten. Tauschbörsen funktionieren durch den Austausch von Dateien zwischen den Nutzern des Netzwerks. Angreifer können diese Netzwerke vergiften, indem sie bösartige Dateien in das Netzwerk einschleusen. Diese Dateien werden dann von anderen Nutzern des Netzwerks heruntergeladen.

Um dich gegen Filesharing-Netzwerke zu schützen, kannst du ein VPN verwenden, das deinen Datenverkehr verschlüsselt und Filesharing-Netzwerke vor Angriffen schützt. Du kannst auch ein Antivirenprogramm verwenden, um Dateien zu überprüfen, bevor du sie herunterlädst.

Spoofing von E-Mail-Adressen

E-Mail-Address-Spoofing ist das Fälschen eines E-Mail-Headers, sodass die Nachricht scheinbar von einer anderen Quelle stammt. Dies wird oft gemacht, um die wahre Herkunft von Spam- oder Phishing-Nachrichten zu verschleiern. E-Mail-Address-Spoofing kann auch dazu verwendet werden, E-Mail-Filter zu umgehen.

Um dich vor E-Mail-Address-Spoofing zu schützen, kannst du ein Anti-Spam-Programm verwenden, das verdächtige E-Mails herausfiltert.

Geolocation Spoofing

Geolocation Spoofing bedeutet, dass du deinen Standort in ein anderes Land oder eine andere Region verlegst. Dies kann aus verschiedenen Gründen geschehen, z. B. um auf geografisch eingeschränkte Inhalte zuzugreifen oder deinen wahren Standort vor Websites zu verbergen. Geolocation Spoofing geschieht in der Regel durch die Änderung deiner IP-Adresse.

Um dich gegen Geolocation Spoofing zu schützen, kannst du einen Proxyserver verwenden, der deinen Datenverkehr über einen anderen Server an einem anderen Ort leitet.

Fazit

Spoofing-Angriffe sind eine Art von Cyberattacke, bei der ein Angreifer einen Benutzer, ein Gerät oder einen Client im Internet imitiert. Spoofing wird oft eingesetzt, um die Quelle des Angriffsverkehrs zu verschleiern oder die Sicherheit zu umgehen. Es gibt eine Reihe von Möglichkeiten, sich vor Spoofing-Angriffen zu schützen, z. B. durch die Verwendung eines VPN oder Proxyservers.

Ich hoffe, dieser Artikel hat dir geholfen zu verstehen, was Spoofing ist und wie es bei Cyberangriffen eingesetzt wird. Wenn du Fragen hast, kannst du gerne unten einen Kommentar hinterlassen.

Ähnliche Beiträge

Seit 2012 betreibe ich meinen Blog als Sir Apfelot und helfe meinen Lesern bei technischen Problemen. In meiner Freizeit flitze ich auf elektrischen Einrädern, fotografiere mit meinem iPhone, klettere in den hessischen Bergen oder wandere mit meiner Familie. Meine Artikel behandeln Apple-Produkte, Drohnen-News und Lösungen für aktuelle Bugs.