Eine relativ neue Schadsoftware namens Atomic macOS Stealer, kurz AMOS, macht aktuell die Runde. Ziel sind Apple-Computer sowie die darauf gespeicherten Passwörter, Kryptowährungen, Browserdaten, Dateien und mehr. Zudem soll die Malware dazu genutzt werden können, um weitere Software einzuschleusen und noch mehr Schaden anzurichten. Das Gute dabei ist, dass AMOS nicht komplett eigenständig agieren kann. Es werden Berechtigungen für den Zugriff aufs System benötigt, deren Abfrage-Fenster nicht gerade echt aussehen. Wer also aufmerksam ist und sich am bekannten Design von macOS-Meldungen orientiert, ist so gut wie sicher. Es gibt aber noch weitere Schutzmaßnahmen.

Kapitel in diesem Beitrag:

- 1 AMOS wird als Miet-Schadsoftware über Telegram vertrieben

- 2 Ziele der Atomic macOS Stealer Malware am Apple Mac

- 3 System

- 4 Browser

- 5 Krypto-Wallets und Plugins

- 6 Funktionen zur Nutzung der Malware

- 7 Infizierung mit der Malware: Wie kommt AMOS auf den Mac?

- 8 Ist die AMOS-Schadsoftware eine akute Bedrohung für mich und meinen Mac?

- 9 Wie kann man sich am Mac gegen AMOS und andere Malware schützen?

- 10 Quelle und weitere Informationen zum Thema

- 11 Ähnliche Beiträge

- 12 Sir Apfelot Wochenschau KW 16, 2025

- 13 Was bringt iOS 19 aufs Apple iPhone? (Gerüchteküche)

- 14 Apple-Updates: x.4.1-Versionen sollen Bugs und Sicherheitslücken beheben

- 15 iPhone 6s und 2018er Mac mini jetzt auf der „Vintage“-Liste

- 16 10 Jahre Aktivitätsringe: 24. April 2025 als Aktionstag für Watch-User

- 17 Mac-Trick: Keine Spaces anzeigen, wenn Fenster an oberen Displayrand gezogen werden

- 18 Sir Apfelot Wochenschau KW 15, 2025

- 19 Apple Intelligence am Mac: So findest du das digitale Handbuch!

AMOS wird als Miet-Schadsoftware über Telegram vertrieben

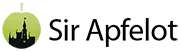

Der Atomic macOS Stealer, zu dessen einzelnen Funktionen es weiter unten mehr Details gibt, wird aktuellen Untersuchungen nach vornehmlich über die Messenger-App Telegram feilgeboten. Dort können sich Kriminelle den Einsatz von AMOS für 1.000 US-Dollar pro Monat sichern. Die Leute, welche die Schadsoftware anbieten, realisieren den Datenklau über ihre eigenen Command & Control Server, sodass sie sich das Abführen der gewonnenen Daten bezahlen lassen können. Gleichzeitig wird AMOS stetig weiterentwickelt, um immer mehr Funktionen anzubieten, welche dazu dienen, Online-Accounts, Identitäten und Geld zu stehlen. Durch eine „File Grabber“-Funktionen können auch Dateien und Ordner des angegriffenen Mac kopiert werden.

Ziele der Atomic macOS Stealer Malware am Apple Mac

System

- Schlüsselbund: Exportieren aller Passwörter aus der Apple Keychain

- Systeminformationen: Komplettes Datenblatt des verwendeten Systems (Mac-Modell und Betriebssystemversion)

- File Grabber: Extrahieren von Dateien und Ordnern aus den Nutzer/innen-Verzeichnissen „Schreibtisch“ und „Dokumente“

- Passwort: Auslesen des verwendeten Account-Passworts

Browser

- Chrome: Formular-Daten (sog. Autofill), Passwörter, Cookies, Wallets, EC- bzw. Kreditkarten

- Firefox: Autofill, Cookies

- Brave: Autofill, Passwörter, Cookies, Wallets, EC- bzw. Kreditkarten

- Edge: Autofill, Passwörter, Cookies, Wallets, EC- bzw. Kreditkarten

- Vivaldi: Autofill, Passwörter, Cookies, Wallets, EC- bzw. Kreditkarten

- Yandex: Autofill, Cookies, Wallets, EC- bzw. Kreditkarten

- Opera: Autofill, Passwörter, Cookies, Wallets, EC- bzw. Kreditkarten

- Opera GX: Autofill, Passwörter, Cookies, Wallets, EC- bzw. Kreditkarten

Krypto-Wallets und Plugins

- Electrum

- Binance

- Exodus

- Atomic

- Coinomi

- Über 60 Plugins wie MetaMask, Phantom und andere

Funktionen zur Nutzung der Malware

- Web-Nutzungsfläche

- MetaMask-Angriffe mit eigenem Seed und Key

- Crypto Checker

- Einfache dmg-Installationsdatei

- Überwachung und Benachrichtigungen über Telegram

Infizierung mit der Malware: Wie kommt AMOS auf den Mac?

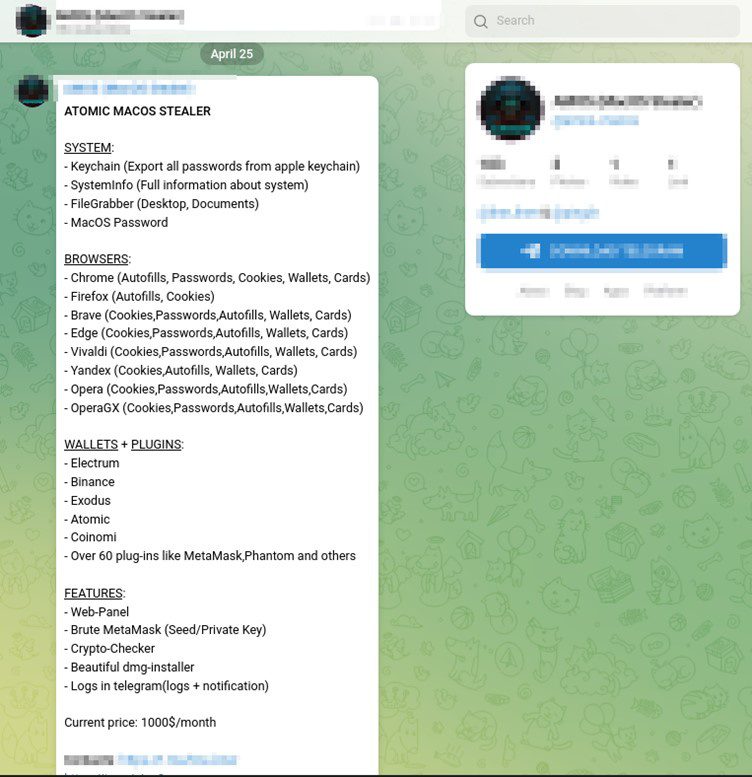

Um AMOS auf den Mac des Opfers zu bringen, stehen Kriminellen übers Internet verschiedenste Wege zur Verfügung. So könnte die Installationsdatei über ein Trojanisches Pferd eingeschleust oder anderweitig über den Download auf einer Webseite realisiert werden. Zu diesem kann die Suchmaschinen-Anfrage für ein bestimmtes Programm, ein Link in einer E-Mail oder ein ähnlicher Weg führen. Deshalb an dieser Stelle nochmal der Hinweis: klickt keine Links an, die euch von unbekannten Quellen geschickt werden! Und fragt zur Not über einen anderen Kommunikationsweg bei Personen nach, die euch angeblich einen Link geschickt haben, ob dieser wirklich von ihnen gesendet wurde. Bekannte Namen können durchaus in Fake-Mails auftauchen.

Ist die AMOS-Schadsoftware eine akute Bedrohung für mich und meinen Mac?

Hier möchte ich mal vorsichtig ein (kleines) Ja und ein (großes) Nein geben. Denn ich denke nicht, dass Privatpersonen das Ziel eines gezielten Angriffs mit AMOS werden. Bei einem Preis von aktuell 1.000 US-Dollar pro Monat denke ich, dass mit dem Atomic macOS Stealer vor allem jene Kriminelle als Zielgruppe angesprochen werden, die es auf Systeme von Unternehmen, Organisationen, Behörden und anderen Einrichtungen abgesehen haben. Zudem könnten politische oder anderweitig gesellschaftlich aktive Gruppen zum Ziel werden. Ein Angriff auf private Mac-Rechner ist aber nicht ausgeschlossen, schon allein, weil Zahlungsdaten und Krypto-Wallets ein Ziel von AMOS sind. Hier denke ich, dass die Malware über gefälschte Download-Webseiten und massenhaft verschickte E-Mails verbreitet werden könnte.

Wie kann man sich am Mac gegen AMOS und andere Malware schützen?

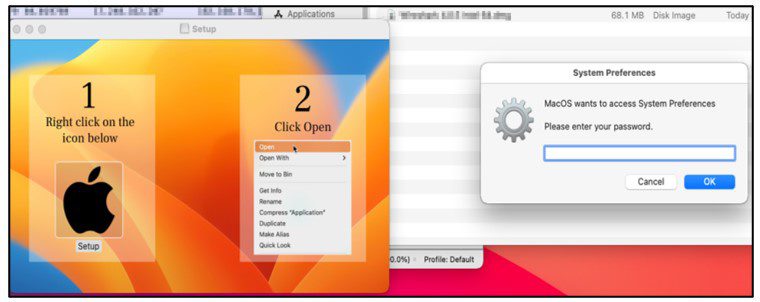

Ganz wichtig ist, dass ihr aufpasst, wie Eingabeaufforderungen und andere interaktive Fenster nach dem Download und Ausführen einer dmg- oder Archiv-Datei aussehen. Denn derzeit zeigt AMOS ein einfaches Fenster mit einem Zahnrad-Symbol darin an, indem nach dem MacOS [sic!] Passwort gefragt wird. macOS wird aber klein geschrieben. Außerdem wird ein einfaches Eingabefeld gezeigt, die Anzeige des Namens des aktuell verwendeten Accounts fehlt. Eine echte macOS-Passwortabfrage sieht anders aus (s. u.). Da die Malware stetig weiterentwickelt wird, könnte sich das Design aber bald verändern. Also passt besonders gut auf.

Weiterhin gibt es diese Hinweise und Empfehlungen für den Schutz vor Schadsoftware am Mac:

- Öffnet keine Links, die euch per E-Mail von unbekannten Absenderadressen präsentiert werden

- Öffnet keine Links, die Unbekannte euch anderweitig schicken (Messenger, iMessage, AirDrop, etc.)

- Schaut euch die Fenster für die Abfrage von Zugriffsrechten und Passwörtern genau an

- Fragt euch zudem, ob die heruntergeladene App den verlangten Zugriff wirklich benötigen sollte

- Gibt es die gesuchte App auch im offiziellen Mac App Store, dann ladet sie dort herunter

- Nutzt starke Passwörter (über acht Zeichen mit Zahlen, Groß- und Kleinbuchstaben, Sonderzeichen, etc.) und aktiviert überall dort die Zweifaktor-Authentifizierung (2FA), wo es möglich ist

- Nutzt dort, wo es möglich ist, lieber Passkeys, Touch ID und / oder Face ID als herkömmliche Passwörter

- Installiert immer die aktuellste Version des Betriebssystems (macOS, iOS, iPadOS, watchOS, etc.), um bekannte Sicherheitslücken zu schließen

Quelle und weitere Informationen zum Thema

Als Quelle für diesen Beitrag diente dieser Beitrag im Blog der Cyble Research & Intelligence Labs. Um ihn komplett freizuschalten, muss man sich mit einer E-Mail-Adresse für weitere Infos anmelden. Da diese aber nicht bestätigt werden muss, könnt ihr eine ausgedachte oder eine Wegwerf-Adresse nutzen. Neben den hier aufgezeigten Informationen findet ihr in dem Blogbeitrag eine noch technischere Betrachtung von AMOS sowie Auszüge aus dem Code der Malware. Der Beitrag ist in englischer Sprache verfasst.

Ähnliche Beiträge

Johannes hat nach dem Abitur eine Ausbildung zum Wirtschaftsassistenten in der Fachrichtung Fremdsprachen absolviert. Danach hat er sich aber für das Recherchieren und Schreiben entschieden, woraus seine Selbstständigkeit hervorging. Seit mehreren Jahren arbeitet er nun u. a. für Sir Apfelot. Seine Artikel beinhalten Produktvorstellungen, News, Anleitungen, Videospiele, Konsolen und einiges mehr. Apple Keynotes verfolgt er live per Stream.